Apple produkuje najwięcej... dziur

22 lipca 2010, 13:07Z danych firmy Secunia wynika, że Apple zostało światowym liderem pod względem liczby dziur w firmowym oprogramowaniu. Koncern Jobsa wyprzedził pod tym względem dotychczasowego lidera - Oracle'a.

Odkryto najjaśniejszą z gwiazd

22 lipca 2010, 12:30Astronomowie pracujący pod kierunkiem Paula Crowthera z University of Sheffield odkryli niezwykle masywne gwiazdy. Są wśród nich i takie, których ciężar znacznie przekracza 150-krotność masy Słońca. Gwiazdy są miliony razy jaśniejsze od naszej gwiazdy macierzystej.

Młot na meduzy

20 lipca 2010, 12:16Po tym, jak w okolicach południowo-zachodnich wybrzeży Afryki zniknęły sardynki, meduzy zmieniły miejsce występowania. Uznaje się je za ślepy zaułek łańcucha pokarmowego, ponieważ jedzą wiele ryb i innych małych stworzeń morskich, same mają za to bardzo niewielu wrogów. Dobre dla meduz czasy chyba się jednak skończyły, ponieważ ich szeregi przerzedza niewielka babka pelagiczna (Sufflogobius bibarbatus).

Pływające miasto ze śmieci

16 lipca 2010, 12:10Wielka Pacyficzna Plama Śmieci to jeden z najsmutniejszych przykładów niszczenia środowiska naturalnego przez człowieka. Specjaliści z Holenderskiego Funduszu Architektury wpadli na niezwykły pomysł zmienienia odpadów w pływające, ekologiczne miasto.

Okręt na Manhattanie

16 lipca 2010, 10:35Na miejscu, przygotowywanym pod budowę drugiego World Trade Center robotnicy znaleźli szczątki XVIII-wiecznego okrętu. To najważniejsze tego typu odkrycie na Manhattanie od 1982 roku, kiedy to na Water Street odkopano okręt transportowy z XVIII wieku.

Przyjazne wirusy z jelit

16 lipca 2010, 08:32Wirusy kojarzą się z chorobami. Okazuje się jednak, że w niższych partiach naszych jelit znajduje się wiele dość słabo poznanych, lecz z pewnością łagodnych wirusów. Skład tej "menażerii" jest charakterystyczny dla danej osoby, pod tym względem różnią się nawet bliźnięta jednojajowe.

Całkiem nowe, a już zagraża im ropa

13 lipca 2010, 13:17Naukowcy zidentyfikowali dwa nowe gatunki ryb z rodzaju Halieutichthys. Podobnie jak pierwsza z naleśnikowatych ryb nietoperzy Halieutichthys aculeatus, znana też pod hiszpańską nazwą kolczasty diabełek (Diablito espinoso), żyją one na dużych głębokościach i poruszają się po dnie, podpierając się płetwami w tym samym stylu, co używający do tego celu skrzydeł maszerujący po lądzie nietoperz. Niestety, zarówno H. intermedius, jak i H. bispinosus żyją w całości bądź częściowo na terenach katastrofy ekologicznej spowodowanej przez BP.

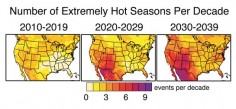

Nadchodzą dekady upałów

9 lipca 2010, 11:07Mieszkańcy Stanów Zjednoczonych powinni przygotować się w przyszłości na długotrwałe okresy wyjątkowo wysokich temperatur. W ciągu najbliższych 3 dekad takie zjawiska pogodowe staną się powszechne na terenie USA.

Bez mamutów ocieplił się klimat

2 lipca 2010, 10:06Amerykańscy naukowcy znaleźli dowody na to, że wyginięcie mamutów przyczyniło się do ocieplenia klimatu. Jeśli ludzie przyłożyli rękę do ich wymarcia, nie ryzykując wiele, można powiedzieć, że spowodowana działalnością naszego gatunku zmiana klimatu rozpoczęła się o wiele wcześniej niż sądzono (Geophysical Research Letters).

Nieukończony tunel z Luksoru

2 lipca 2010, 08:27Egipscy archeolodzy ukończyli wykopaliska w odkrytym w 1960 r. nieukończonym tunelu, który, wg Zahi Hawassa, sekretarza generalnego Egipskiej Służby Starożytności (SCA), miał łączyć grobowiec faraona Setiego I z sekretnym miejscem pochówku.